L’espionnage des entreprises est une menace grave, omniprésente et persistante émanant d’un nombre croissant d’acteurs étatiques et privés. Aujourd’hui, des outils tels que LinkedIn sont de plus en plus utilisés pour acquérir non seulement des sources de renseignement de recrutement, mais également des outils de formation pour le renseignement en recrutant des officiers et des opérateurs dotés de compétences de niveau mondial.

Selon des informations parvenues le 16 octobre, DarkMatter, une société de cybersécurité basée aux Émirats arabes unis, avait recruté des officiers qui avaient déjà travaillé pour l’Unité de cyber-renseignement israélienne d’élite, l’Unité 8200.

Fait intéressant, l’histoire a également révélé que de nombreux membres du personnel de l’Unité 8200 avaient d’abord travaillé pour la société israélienne de cybersécurité, le groupe NSO, avant d’avoir quitté la société pour des salaires plus importants chez DarkMatter.

NSO Group et DarkMatter ont tous deux généré une grande couverture médiatique pour avoir prétendument armé les gouvernements avec des outils de renseignement leur permettant d’espionner des dissidents et des journalistes potentiels, entre autres cibles.

Un marché noir émergent

Lors de l’évaluation de la menace d’espionnage des entreprises on a longtemps utilisé un modèle à trois volets qui mesure l’intérêt, l’intention et la capacité de l’acteur. Au cours de ma carrière, j’ai rencontré de nombreux cas dans lesquels un acteur avait l’intérêt et l’intention de faire de l’espionnage, mais ne possédait pas la capacité innée de voler efficacement un élément d’information protégée ou de surveiller les activités et les communications d’une organisation privée.

Les sponsors des États ont aidé les services de renseignement à dépasser de loin leur catégorie de poids au cours des dernières décennies. L’entraînement et l’équipement que le KGB soviétique et la Stasi Est-Allemande ont fournis à Cuba dans les années 1960 et 70, par exemple, ont contribué à propulser son agence de renseignement au sommet. De même, le renseignement jordanien est devenu très compétent grâce à sa longue association avec ses homologues américains. De nombreux autres pays et autres acteurs de l’espionnage ne possédaient tout simplement pas et ne pouvaient en grande partie pas obtenir des capacités de renseignement de classe mondiale.

Cela change sous ce nouveau modèle de prolifération des capacités de renseignement. Certes, les Émirats arabes unis ont considérablement renforcé leurs capacités en créant DarkMatter et en employant des agents de renseignement parmi les plus prestigieux au monde. En même temps, d’autres pays tels que le Mexique et l’Arabie saoudite auraient acheté et utilisé des outils développés par le groupe NSO basé en Israël pour espionner ostensiblement les journalistes, les hommes politiques de l’opposition et les organisations de défense des droits humains perçus comme des menaces contre le régime. Les gouvernements partenaires de la Chine en Afrique utiliseraient également la technologie fabriquée par le géant de la technologie Huawei pour traquer leurs opposants politiques et d’autres cibles.

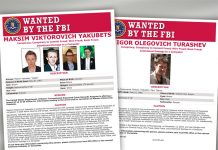

Mais si ces affaires impliquant Huawei, NSO Group et DarkMatter ont fait les gros titres, la menace s’étend bien au-delà du cyberespace. Il est devenu de plus en plus courant que les professionnels du renseignement utilisent les compétences professionnelles acquises au cours de leurs fonctions dans l’administration pour occuper des emplois bien rémunérés dans le secteur privé. Cela inclut non seulement les cyber-compétences utilisées pour le piratage, mais également le savoir-faire en matière de renseignement humain, tel que le recrutement et le traitement de sources, ainsi que d’autres compétences en matière d’artisanat ésotérique, telles que la gestion de tâches noires. En conséquence, la gamme complète d’outils d’espionnage, y compris les véhicules de renseignement à intelligence humaine, est désormais disponible à la vente.

Dans certains cas, le prix de tels outils et compétences peut être relativement élevé. Les frais de base pour le logiciel Pegasus du groupe NSO utilisé par les gouvernements mexicain et saoudien auraient coûté 500.000 dollars – plus 650.000 dollars supplémentaires pour pirater les téléphones de 10 cibles. Bien que coûteux, ces frais sont certainement dans les limites du budget des agences de renseignement, même des plus petits pays, mais aussi des entreprises privées et des grands groupes du crime organisé. Les cartels de la drogue au Mexique, par exemple, ont embauché des pirates informatiques pour les aider à recueillir des informations sur leurs ennemis. Le tristement célèbre cartel de Sinaloa a également acheté des téléphones cellulaires cryptés à la pointe de la technologie, basés au Canada, Phantom Secure, pour protéger ses opérations et les communications de Joaquin “El Chapo” Guzman Loera avec ses différentes épouses et maîtresses.

Les limites de l’expertise en sous-traitance

Ce nouveau modèle d’externalisation des capacités de renseignement n’est cependant pas sans risque.

Premièrement, comme nous l’avons vu dans l’assassinat présumé du journaliste Jamal Khashoggi en Arabie saoudite, l’instigateur peut être l’objet de beaucoup d’attention indésirable lorsque des outils de renseignement sont utilisés pour faciliter les atrocités ou enfreindre les normes internationales. Depuis que les deux histoires ont éclaté pour la première fois à la fin de 2018, l’utilisation des logiciels du groupe NSO par les gouvernements saoudien et mexicain a également provoqué un tumulte public et des procès dans les deux pays.

N’importe qui avec les moyens peut maintenant acheter des compétences d’espionnage avancées, et présumer le contraire est aussi stupide que dangereux.

Deuxièmement, le souci de la loyauté. Les fournisseurs de services de renseignement sauront qui sont leurs clients, ce qui leur permettra de mieux comprendre la dynamique interne d’un pays ou ses affaires étrangères. Il y aura donc toujours un malaise quant à la possibilité que les fournisseurs de ces capacités de renseignement soient des agents doubles qui rapportent toujours à leur ancien employeur ou partagent cette information avec d’autres, y compris ceux ciblés par le client. Prenons le cas de l’Arabie saoudite: même si les cyber-outils sont utilisés par du personnel saoudien, le royaume peut-il affirmer que le logiciel ne fait pas rapport au groupe NSO via une sorte de canal de porte dérobée vers lequel il peut ensuite être transmis? Renseignement israélien?

Enfin, les outils et les techniques de renseignement disponibles à l’achat sont soit des standards de l’industrie, soit des solutions universelles. Ils peuvent donc sembler un peu dépassés et moins efficaces pour atteindre des objectifs vraiment ambitieux. Il est donc peu probable que de telles capacités offrent aux clients des capacités comparables à celles d’agences de renseignement de premier niveau, telles que l’Agence de sécurité nationale des États-Unis ou le ministère chinois de la Sécurité de l’État. Mais ils peuvent – et ont même – suffi lorsqu’ils sont utilisés pour cibler des cibles moins difficiles, telles que les entreprises, les journalistes ou les organisations non gouvernementales. Et nous nous attendons à les voir de plus en plus utilisés contre des objectifs aussi souples.

En raison de cette nouvelle réalité, il est impératif de mettre à jour notre vision de la triade des menaces liées au renseignement. Maintenant, si un acteur a un intérêt pour une information et a l’intention d’utiliser des outils d’espionnage pour l’obtenir – ainsi que les ressources pour acheter des outils externalisés et des outils de fabrication – nous devons croire qu’ils peuvent acquérir la capacité de le faire, présumer sinon, à une époque où tout le monde peut acheter une maîtrise avancée de l’espionnage, c’est aussi stupide que dangereux.