Les entreprises de médias sociaux telles que Twitter seront toujours une cible pour les espions tant étatiques que non-étatiques, mais ils peuvent néanmoins prendre un certain nombre de mesures pour réduire la menace des malfaiteurs.

À une époque où la cybersécurité est de premier ordre, il suffit parfois d’une intelligence hostile pour se procurer un trésor d’informations: c’est un artisanat d’espionnage à l’ancienne – comme trouver un initié. Dans une plainte pénale déposée le 5 novembre devant le tribunal de district américain de San Francisco, le FBI accusa deux anciens employés de Twitter et un troisième homme d’avoir agi en tant qu’agents du gouvernement saoudien aux États-Unis sans se déclarer.

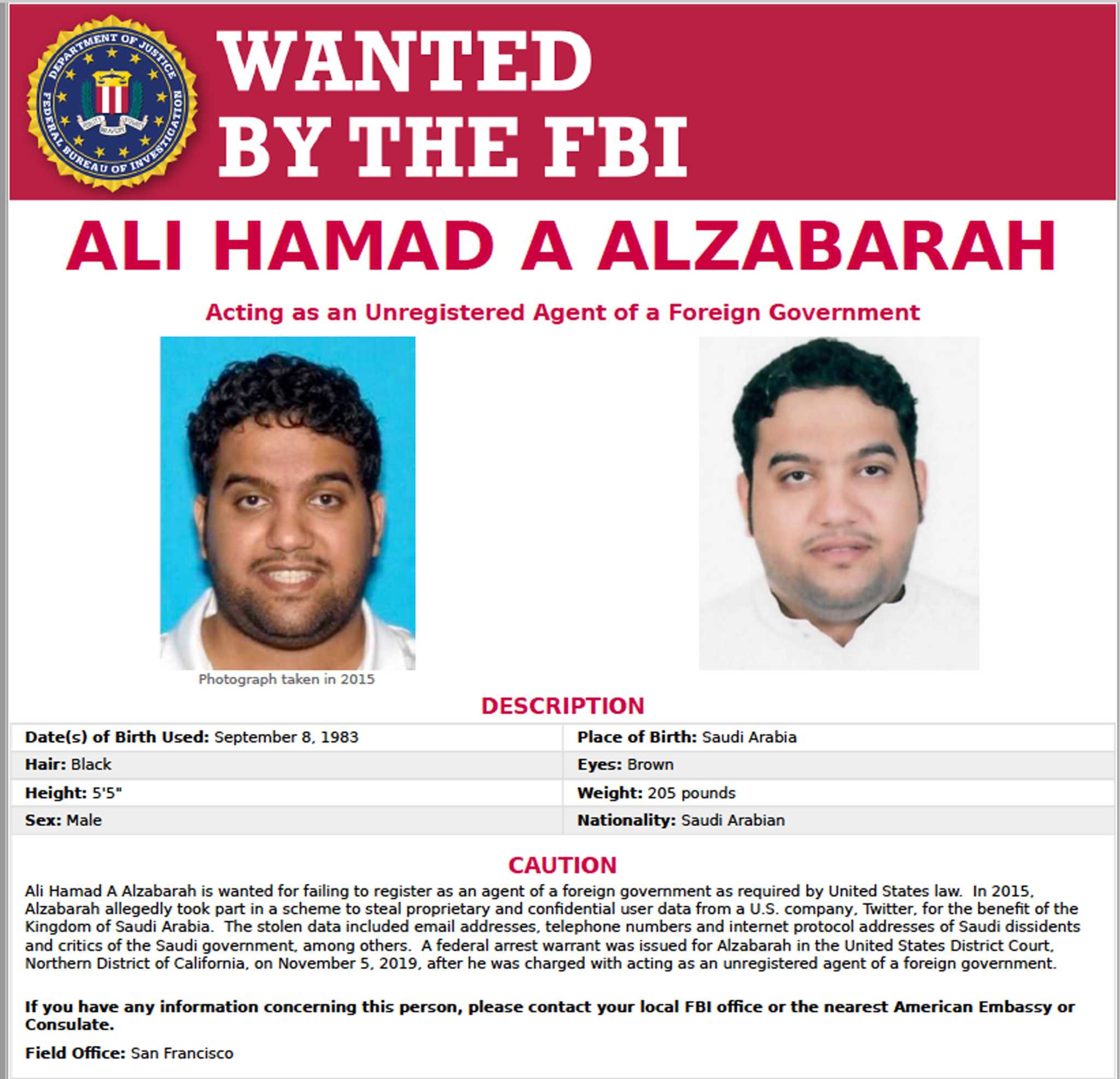

Deux des hommes, Ali Alzabarah et Ahmed Almutairi, sont des citoyens saoudiens, tandis que l’autre, Ahmad Abouammo, est un citoyen américain d’origine saoudienne. Les deux hommes sont accusés d’avoir aidé le gouvernement saoudien à identifier les dissidents politiques et d’autres personnes sur le réseau des médias sociaux critiques vis-à-vis du gouvernement et du prince héritier Mohammed bin Salman.

J’ai déjà écrit sur le cas, mais il y a d’importantes leçons à tirer de l’affaire pour un public plus large –

c’est comme repenser le type d’informations qu’il est important de protéger, être circonspect sur les employés auxquels des données critiques sont confiées et surveiller qui pourrait fouiller autour des travailleurs d’une entreprise.

Recruter des initiés

Selon la plainte pénale, Abouammo – détenu aux États-Unis aux côtés d’Almutairi – a été employé par Twitter en tant que responsable des partenariats avec les médias de novembre 2013 à mai 2015, lorsqu’il a travaillé avec d’éminents utilisateurs du Moyen-Orient et d’Afrique du Nord, tels que des responsables gouvernementaux, entreprises, journalistes et célébrités. Il est devenu un point focal du gouvernement saoudien en avril 2014, lorsque Twitter l’a chargé de traiter les demandes de renseignements et les demandes de Riyad.

La plainte note que fin 2014, Abouammo a rencontré Almutairi, qui dirigeait une entreprise de médias sociaux liée à la Fondation Prince Mohammed bin Salman bin Abdulaziz (MiSK), une association à laquelle ont été associés des liens avec “Royal Family Member 1”- qui semble être Mohammed bin Salman, l’homme qui deviendra plus tard le prince héritier de l’Arabie saoudite.

En décembre 2014, Abouammo aurait rencontré Bader al-Askar, le directeur de l’association, à Londres et aurait reçu une montre coûteuse de sa part. (La plainte indique qu’Abouammo a tenté de vendre la montre, évaluée à 35.000 USD, au prix de 25.000 USD sur Craigslist. Il aurait menti sur sa valeur dans une interview subséquente du FBI.) La réunion à Londres était clairement l’étape de la “présentation” du cycle de recrutement du renseignement humain et Abouammo semble avoir mordu à l’hameçon – crochet, ligne et plomb.

Après la réunion, Abouammo a interrogé plusieurs fois la base de données de Twitter pour obtenir des informations sur les utilisateurs présentant un intérêt pour l’Arabie saoudite. Al-Askar l’a ensuite payé pour ces informations, en déposant l’argent sur un compte à Beyrouth que le parent d’Abouammo a ouvert en son nom. Bien qu’Abouammo ait quitté son poste chez Twitter en juin 2015 pour s’installer à Seattle, il a continué à contacter d’anciens collègues de la société pour obtenir les informations dont il avait besoin pour satisfaire les demandes d’al-Askar et recevoir de l’argent pour ses services. Au total, Abouammo a reçu au moins 300.000 dollars en espèces d’al-Askar, plus la montre.

La réunion à Londres était clairement l’étape du «cycle de recrutement» du renseignement humain, et Abouammo semble avoir pris le piège – hameçon, ligne et plomb.

En février 2015, Almutairi a appelé Alzabarah, qui travaillait comme ingénieur de la fiabilité du site chez Twitter d’août 2013 à décembre 2015, après s’être initialement rendue aux États-Unis avec une bourse financée par le gouvernement saoudien pour se rendre à l’université en 2005. Selon la plainte, quelques Quelques jours après avoir établi le contact avec Alzabarah, Almutairi s’est rendu à San Francisco pour dîner avec l’ingénieur. Pendant ce temps, Alzabarah a envoyé à Almutairi une copie de son résumé le même jour où ils se sont rencontrés pour le dîner.

En mai 2015, Alzabarah s’est rendue à Washington, DC, pour rencontrer al-Askar. Au moment de la réunion organisée par Almutairi, al-Askar était membre de la cour royale saoudienne et occupait le poste de directeur du cabinet du prince héritier. Au cours de la visite, il semble qu’Al-Askar ait lancé et recruté Alzabarah, car une semaine après son retour de Washington, Alzabarah a commencé à rechercher en masse les informations du compte Twitter de personnes présentant un intérêt pour le gouvernement saoudien. Au total, la plainte allègue qu’il a eu accès aux informations relatives aux comptes de plus de 6.000 utilisateurs – dont 33 comptes au sujet desquels les forces de l’ordre saoudiennes avaient demandé des informations à Twitter dans le cadre de “demandes de divulgation urgentes”.

Le 3 décembre, Alzabarah a quitté son emploi sur Twitter pour revenir brusquement en Arabie saoudite avec son épouse. Il aurait envoyé son message de démission à la compagnie depuis l’avion après son départ des États-Unis. La raison exacte pour laquelle Alzabarah a quitté la société n’a pas été publiquement connue, les autorités ayant effacé sept paragraphes de la lettre rendue publique qui auraient pu expliquer les raisons de sa démission soudaine.

Mais vu le départ précipité d’Alzabarah et le nombre d’appels qu’il a faits à des responsables saoudiens au cours du processus, y compris le consul général à Los Angeles, il est fort probable que la sécurité de Twitter et, éventuellement, le FBI l’ont interrogé sur ses activités le 2 décembre 2015.

Un mois après son retour à la maison, Alzabarah a commencé à travailler pour al-Askar à MiSK au sein de l’équipe chargée des questions relatives aux médias sociaux. D’après les informations récupérées à partir de l’application Apple Notes d’Alzabarah, il semble avoir été motivé par l’offre d’un travail lucratif au sein du royaume, ainsi que par l’aide du gouvernement pour résoudre un problème non identifié pour son père, plutôt que de l’argent en vrac comme Abouammo. Il a tout de même contacté al-Askar pour savoir si ses efforts pourraient donner droit à une partie des 1,9 million de dollars de récompenses offerts par le gouvernement saoudien pour des informations permettant de prévenir les attaques terroristes, certains des utilisateurs de Twitter présentant un intérêt pour Riyad étant suspects de terrorisme.

Maintenir la vigilance

En écrivant sur la lutte contre les menaces d’espionnage dans les entreprises, nous soulignons souvent combien il est important d’identifier les données réellement importantes à protéger, de n’accorder l’accès à ces informations qu’à certaines personnes, de contrôler soigneusement ces employés, puis de contrôler quand, où et comment ils peuvent y accéder.

Mais pour déterminer quelles données protéger, il est important de reconnaître que différentes informations seront utiles à différents espions. Dans ce cas, les Saoudiens ne s’intéressaient pas à l’algorithme de Twitter – à la sauce secrète qui permet à l’application de fonctionner – à la manière d’un concurrent. Au lieu de cela, ils étaient désireux de glaner des informations sur l’identité d’un ensemble très spécifique d’utilisateurs de Twitter – dans la mesure où ils étaient disposés à payer des centaines de milliers de dollars pour l’obtenir. Cela signifie que, lorsqu’elles décident des informations à protéger, les entreprises doivent prendre en compte les objectifs et les souhaits de différents acteurs de l’espionnage, et pas seulement ce qu’elles considèrent être précieux pour leurs activités internes.

Outre les données biographiques fournies par les utilisateurs, Abouammo et Alzabarah ont réussi à obtenir des informations sur les appareils et les navigateurs, les cibles utilisées pour accéder à Twitter, ainsi que leurs adresses IP – le type d’informations techniques qui seraient très utiles à quiconque voudrait compromettre ses appareils avec des logiciels malveillants personnalisés.

Les Saoudiens n’étaient pas intéressés par l’algorithme de Twitter – la sauce secrète qui permet à l’application de fonctionner – comme un concurrent. Au lieu de cela, ils étaient désireux de glaner des informations sur les identités d’un ensemble très spécifique d’utilisateurs de Twitter.

Dans cette affaire, la plainte pénale indiquait qu’Abouammo et Alzabarah n’avaient pas besoin, pour des raisons professionnelles, d’accéder aux informations confidentielles relatives aux utilisateurs qu’elles avaient obtenues et transmises au gouvernement saoudien. Twitter aurait abordé le problème en limitant l’accès aux données des utilisateurs, mais étant donné que Riyad et d’autres acteurs gouvernementaux et non gouvernementaux sont clairement intéressés par ce type d’informations, des pays comme l’Arabie saoudite continueront à courtiser tout le monde – pas seulement les Saoudiens – qui pourrait peut-être lui fournir des offres de grosses sommes d’argent.

De ce fait, le profilage et les stéréotypes peuvent être contre-productifs. En outre, le fait que n’importe qui puisse se trouver victime d’un débat sur le recrutement du renseignement humain souligne la nécessité de former les employés à la détection des approches du renseignement humain et à la réaction à ces approches, et pas seulement pour qu’ils puissent reconnaître le fait que quelqu’un les a ciblés, mais aussi pour qu’ils puissent remarquer quand quelqu’un a peut-être recruté ses collègues.

Cette affaire montre également que – malgré l’ère numérique actuelle – la menace de l’intelligence humaine, à la pointe de la technologie et à l’ancienne technologie, reste extrêmement pertinente. J’ai souvent soutenu que, dans le cas d’une entreprise dotée d’une cybersécurité efficace, il est souvent plus facile et moins coûteux pour un malfaiteur de recruter un initié que d’essayer de pirater l’information qu’il souhaite. L’affaire Twitter saoudienne montre également comment des initiés recrutés comme espions d’entreprise peuvent servir de “menaces internes persistantes avancées” en restant en place pendant des mois, voire des années, alors qu’ils transmettent des informations à un acteur du renseignement hostile.

Il n’est donc pas surprenant que les Saoudiens essaient de rassembler ce type d’informations sur Twitter, compte tenu de la portée mondiale des médias sociaux. Twitter n’est pas non plus la seule entreprise de médias sociaux à faire la une, c’est justement celle dont nous avons entendu parler à cause de cette affaire pénale. En outre, les Saoudiens ne constituent pas la seule menace dans ce domaine, car un grand nombre d’acteurs étatiques et non étatiques ont sans aucun doute recruté des espions des sociétés dans un grand nombre d’entreprises et sont en train d’en identifier et d’en recruter d’autres.

En fin de compte, il s’agit d’une menace qui ne concerne pas uniquement Twitter, mais toutes les entreprises, en particulier dans le contexte actuel dans lequel la menace d’espionnage des entreprises est plus critique que jamais. Cependant, les entreprises ne doivent pas accepter cette réalité de manière fataliste. Ils peuvent et doivent travailler pour identifier et contrecarrer les espions parmi eux.